ec2ではセキュリティグループでIPの制限をかけることができます。

自分のIPや対象のIPのみのhttpやsshの接続を許可する手順です。

IP制限と書きましたが、拒否を書くことはできません。基本拒否になっているので、許可するIPを書く形になります

悪いIPがわかっている場合には別の手段で拒否をしましょう。

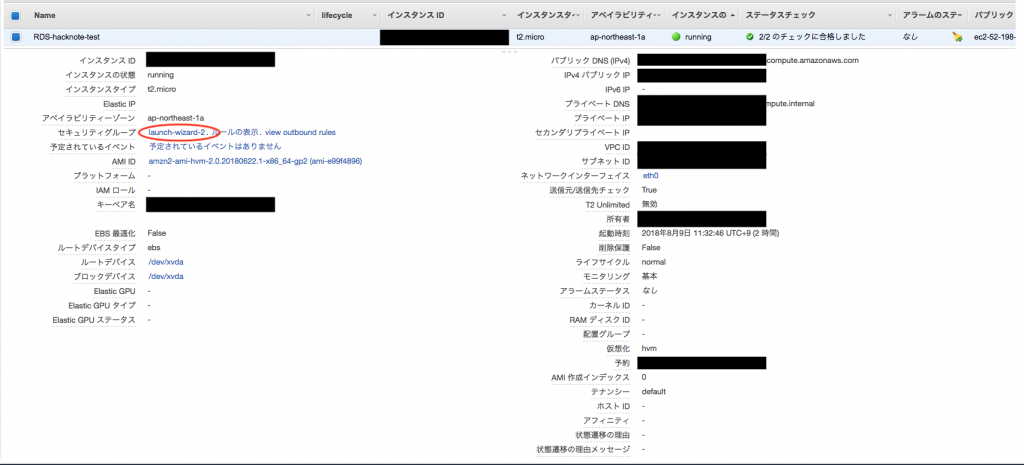

インスタンスに設定したセキュリティグループを確認する

EC2画面より、適用されてるインスタンスの詳細画面をクリックします。

launch-wizard-2がこのインスタンスのセキュリティグループ名になります。

名付けを適当にしていると、launch-wizard-xxでxxが増えていきます。

名前をクリックすると、セキュリティグループが絞り込まれた状態で対象のセキュリティグループの画面へ推移します。

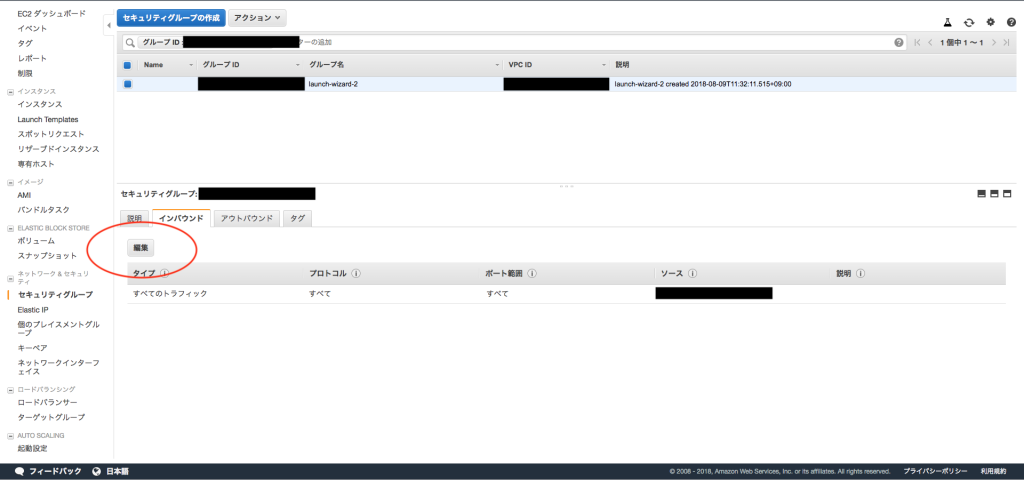

セキュリティグループの設定を変更する

編集より対象のセキュリティグループの変更を行います。

今回はサーバーへの接続、になるのでインバウンドの編集です。サーバーからの接続はアウトバウンドになるのでそちらで制限がかけられます。

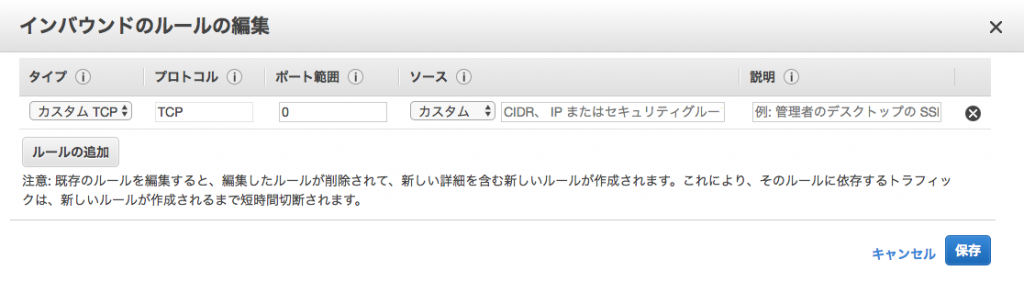

編集画面です。

ネットワーク範囲で指定しますので、ここに書かれているネットワーク範囲のみが許可されます。

逆に言えば、こちらに記入がないアクセスに関しては拒否されます。

・タイプ

プロトコルとポート範囲のテンプレートを選択できます。

・プロトコル

こちらは記入することができず、テンプレートより自動で記入されます。

・ポート範囲

ポートの範囲を指定します。テンプレートを指定した場合には固定で入りますが、カスタムなどでは指定できます。

・ソース

受け入れるネットワーク範囲を記入します。例えば

すべてのIPから受け入れる

→0.0.0.0/0

1.2.3.4のIPのみから受け入れる

→1.2.3.4/32

のように記入します。

ルールの追加より行を増やすことができるので、必要な分を設定して下さい。

注意

当然ですが、複数のインスタンスに同じセキュリティグループの設定をしている場合には設定されているすべてのインスタンスのルールが変わるので注意が必要です。

その場合には新しくセキュリティグループを作ってあげて、変えたいインスタンスのセキュリティグループを付け替えてあげましょう。

わからない場合にはセキュリティグループのIDをメモし、インスタンスの絞り込みで、そのセキュリティグループが適用されているインスタンスがどれなのかを確認して下さい。